Die Festplatte war komplett defekt und nicht lesbar!

Bei defekter HD kann kein Firmwarepatch eingspielt werden.

Technisch nicht machbar (geht nur von CD/DVD, nicht per USB).

Also nix mit Beweis, oder irgendwelchen Rootrechten… HDD Totalschaden!

An welchem Terminal willst du dann Befehle eingegeben haben?

Die Terminal Eingaben die ich genannt hätte bezogen sich auf die Vorbereitung des USB Sticks zur Freischaltung.

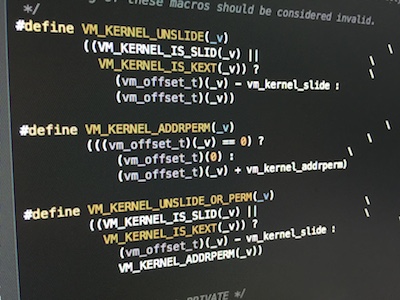

EFI-Firmwarepatche benötigen keinerlei "Freischaltung". Nur eine bereits bei der Erstellung zu erzeugende gültige Signatur.

(Self-Signed, dh nur als ein extrem sicherer Prüfsummen-Ersatz verwendet)

Das sind einfach nur simple Dateien auf einem FAT (oder HFS+) Volume, völlig profan, sonst nichts. Keine weitere Vorbereitung des Mediums erforderlich.

(Und auch nicht erfolgversprechend.)

Vorbereitung benötigt aber der zu patchende Rechner. Die Startvolume- Einstellung ist neu zu setzen, das geht bei aktivem EFI-Kennwort nur per laufendem System und Adminrecht.

(In deinen Befehlen kamen ein 'bless' und ein Schalter '-firmware' vor. Ich *kenne* das Procedere leidlich.)

Keine Alternativen dazu. Ohne diese Vorbereitung des Rechners wird kein Patch durchgeführt - schon seit den Modellen von 2009 (Core2Duo mit Yonah CPU) nicht mehr.

Der Rest ist ... Münchhausen.

Schönen Gruss vom Techniker, der dir auch umsonst hätte helfen können - aber niemals ohne Identitäts- und plausiblem Eigentumsbeweis.

Der Prozess bei nicht vorhandenen PW wird bei Apple übrigens 1:1 identisch durchgeführt mittels Generalschlüssel und einer scbo Datei.

Nein. Keinerlei Datei erforderlich, eine Challenge/Response Folge von Zahlen genügt und der Reset ist durchgeführt. Märchenstund' hat Gold im Mund.

denn Apple lässt das einen nicht selbst machen

Kooperationspartnern denen man bekannterweise vertrauen darf, wird dieser Service auch per Telefon geboten.

BTW

100 Steine dafür zu nehmen, um von seinem eigenen, identischen Gerät ein einziges mal einen Klon des ROM zu ziehen, das ist mit "Wucher" noch sehr milde formuliert.

Man hat dich Naseweis *radikal* abgezockt.

Ciao.